Les services onions sont des services auxquels ont ne peut accéder que par Tor.

Mettre en place un service onion donne aux personnes qui utilisent vos services toute la sécurité de HTTPS avec les avantages de protection de la vie privée du NavigateurTor.

Pourquoi des services onions ?

Les services onions offrent divers avantages en termes de vie privée et de sécurité pour les personnes qui les utilisent.

Cacher la localisation

L'adresse IP d'un Service onion est protégée.

Les services onion sont une surcouche réseau au dessus de TCP/IP. Dans un certain sens, les adresses IP ne sont pas significatives pour les services onions : elles ne sont même pas utilisées dans le protocole.

Authentification de bout en bout

Quand un utilisateur visite un onion particulier, il sait que le contenu qu’il voit ne peut venir que de cet onion particulier.

Aucune usurpation d’identité n’est possible, ce qui est rarement le cas.

Habituellement, atteindre un site Web ne signifie pas qu’un intercepteur n’a pas réacheminé votre connexion vers un autre emplacement (p. ex. attaques DNS).

Chiffrement de bout en bout

Le trafic des services onions est chiffré du client jusqu’à l’hôte onion.

C’est comme obtenir un HTTPS/SSL fort gratuitement.

Traversée du NAT

Est-ce que votre réseau est filtré et vous ne pouvez pas ouvrir des ports sur votre pare-feu ?

Cela peut arriver si vous êtes sur un campus universitaire, un bureau, un aéroport ou potentiellement n’importe où.

Les services onions n’ont pas besoin de port ouvert parce qu’ils traversent le NAT. Ils établissents uniquement des connections sortantes.

Le protocole de service onion : vue d’ensemble

Maintenant la question devient quel genre de protocol est nécessaire pour atteindre toutes ces propriétés ?

Habituellement les personnes se connectent à une adresse Ip et voilà, mais comment se connecter à quelque chose qui n’a pas d’adresse IP ?

En particulier, l’adresse d’un service onion ressemble à ceci : vww6ybal4bd7szmgncyruucpgfkqahzddi37ktceo3ah7ngmcopnpyyd.onion

Cela semble étrange et aléatoire parce que c’est la clef publique d’identification du service onion.

C’est une des raisons pour lesquelles nous pouvons atteindre les propriétés de sécurité ci-dessus.

Le protocole du service onion utilise le réseau Tor pour que le client puisse se présenter au service pour mettre en place un point de rendezvous avec le service à travers le réseau Tor.

Voici la répartition détaillée des étapes pour y arriver :

Acte 1 : quand le service onion met en place ses points de présentation

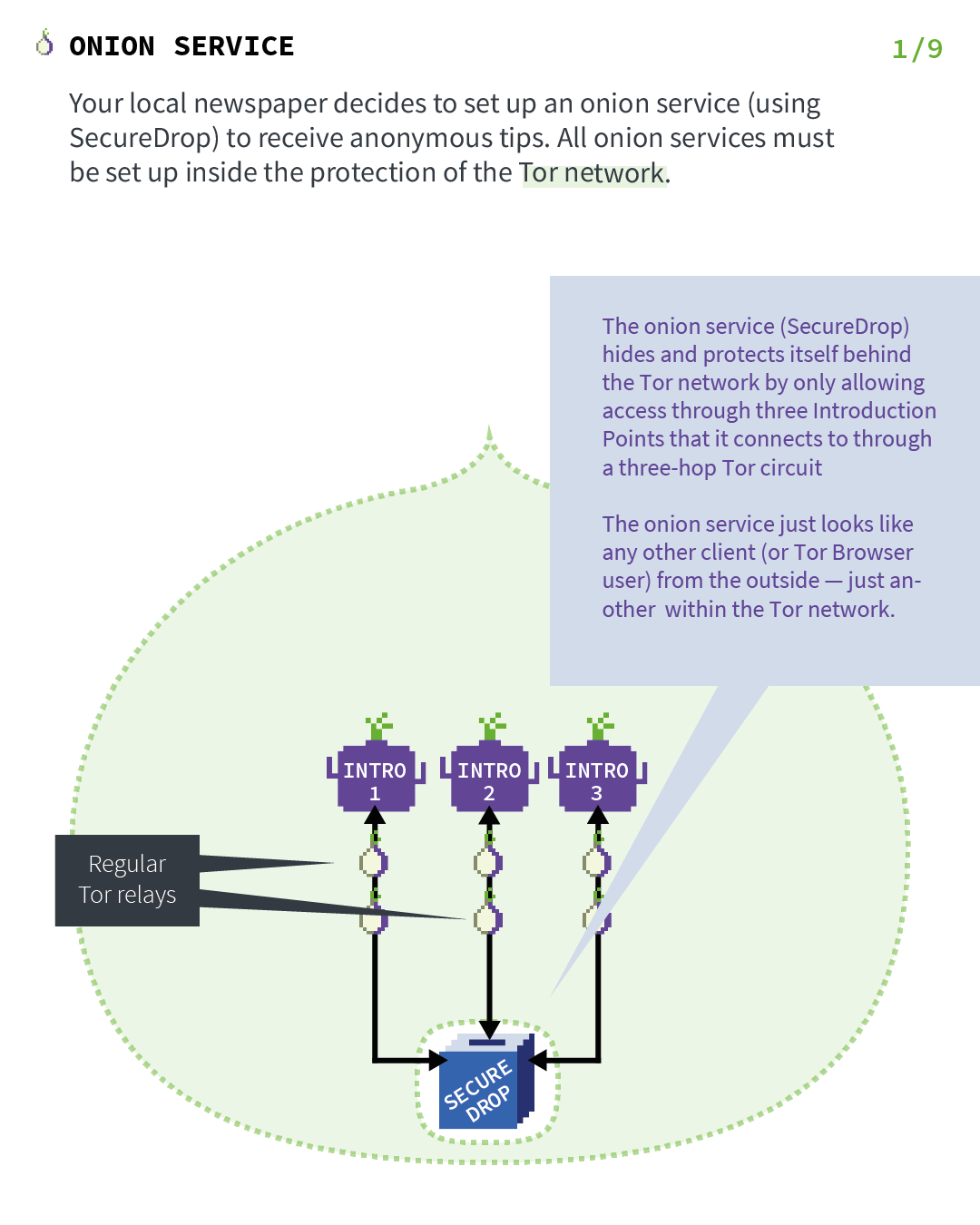

Imaginons que votre journal local décide de mettre en place un service onion (en utilisant SecureDrop) pour recevoir des contributions anonymes.

La première étape du protocole consiste pour le service onion à contacter un certain nombre de relais Tor et à leur demander d'agir comme ses points d'introduction en établissant des circuits à long terme avec eux.

Ces circuits sont des circuits anonymisés, pour que le serveur ne révèle pas l'emplacement du service aux points de présentation.

Le Service Onion se cache et se protège derrière le réseau Tor en n'autorisant l'accès qu'à partir de trois points d'entrée auxquels il se connecte par le biais d'un circuit Tor à trois sauts.

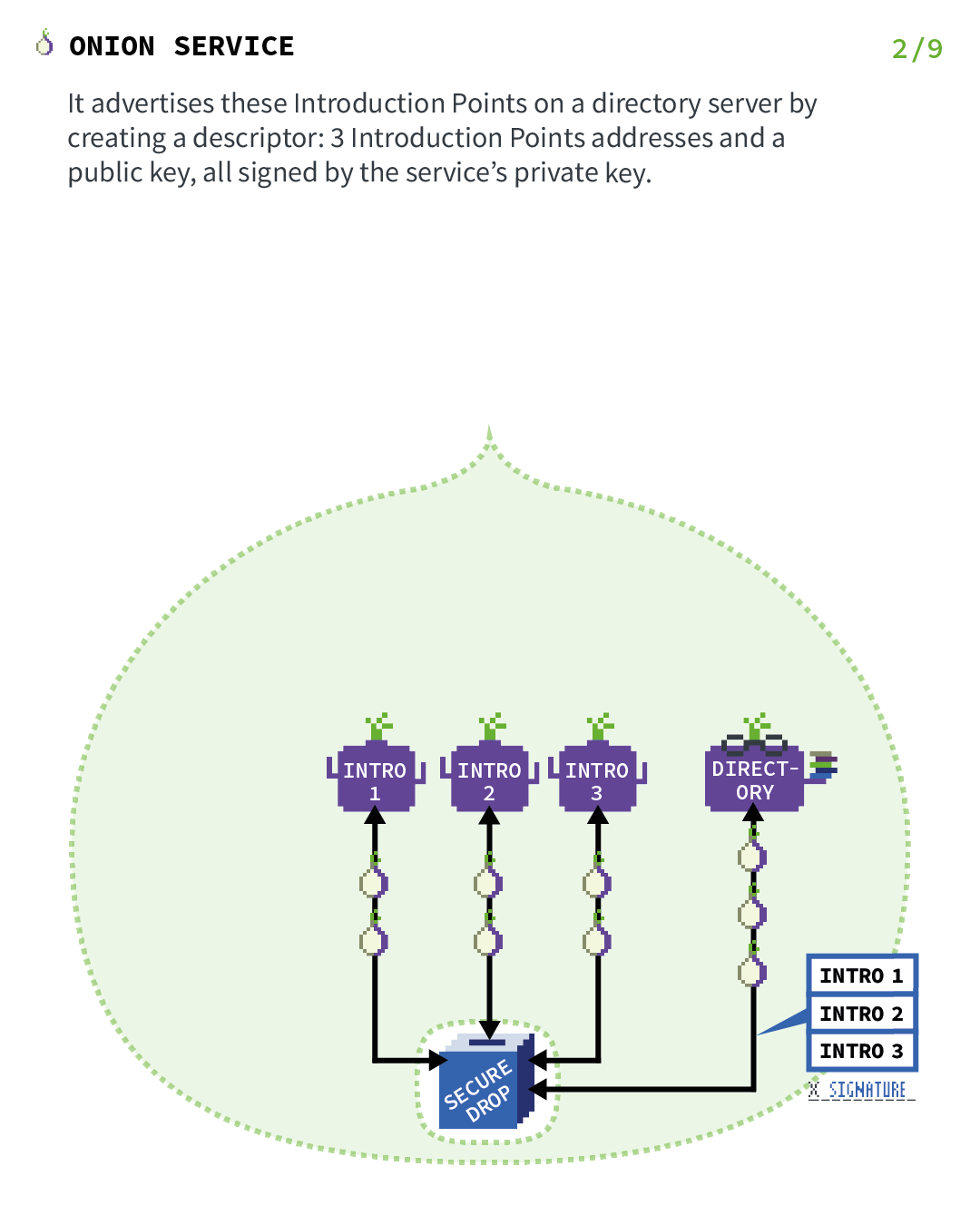

Acte 2 : quand le service onion publie ses descripteurs

Maintenant que les points de présentation sont en place, nous avois besoin de créer une voie pour que les clients puissent les trouver.

Pour cette raison, le service onion assemble un descripteur de service onion, contenant une liste de ses points de présentation (et leurs "clef d’authentification"), et signe ce descripteur avec une clef privée d’identification.

La clef privée d’identification utilisée ici est la partie privée de la clef publique encodée dans l’adresse du service onion.

Le service onion téléverse ce descripteur signé à une table d’empreintes numériques distribuées qui fait partie du réseau Tor, afin que les clients puissent aussi les obtenir.

Cela utilise le circuit Tor anonymisé pour faire ce téléversement, afin qu’il ne révèle pas sa localisation.

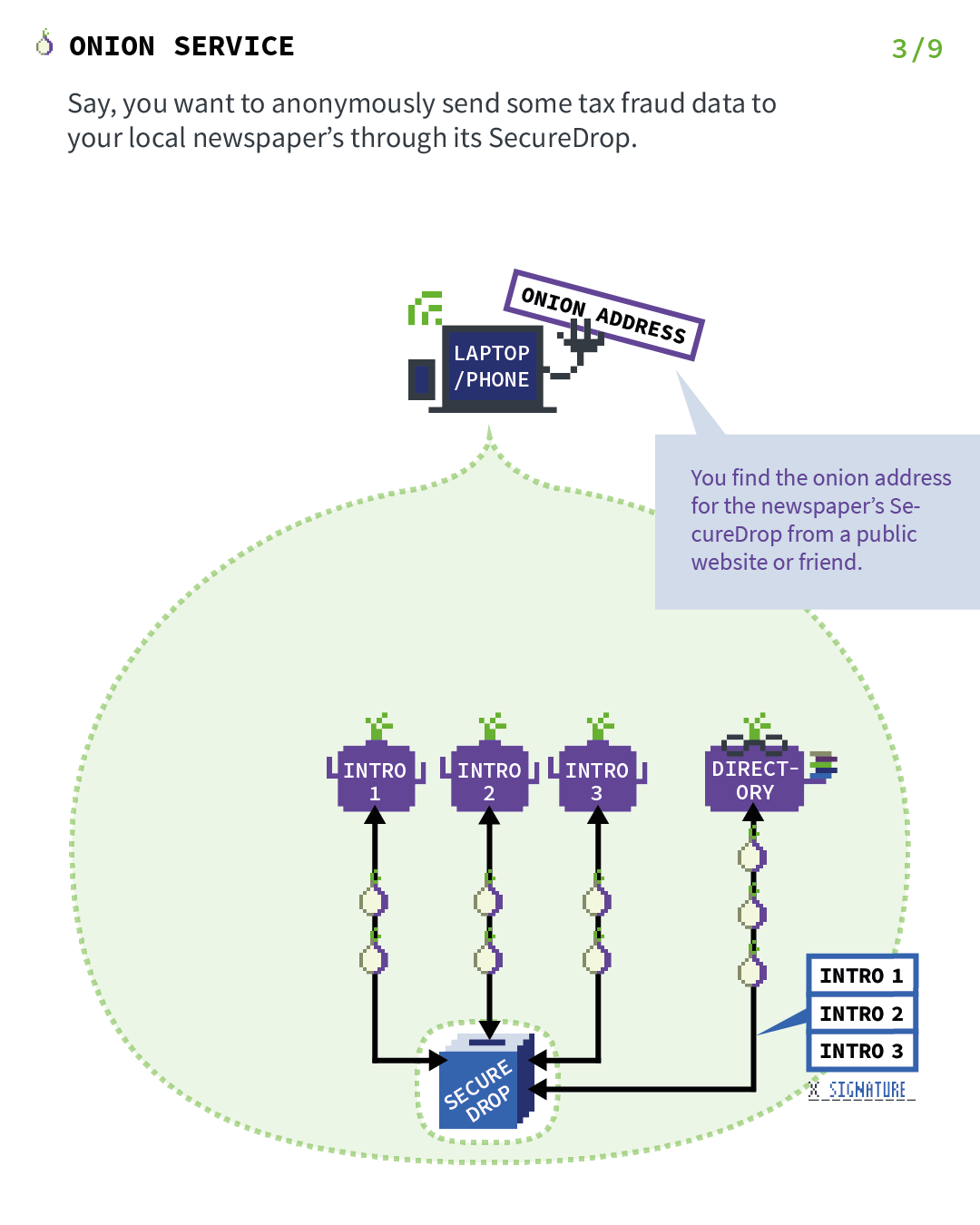

Acte 3 : quand le client veut vistier un service onion

Imaginons que vous vouliez envoyer anonymement des données de fraude fiscale à votre journal local en utilisant ce SecureDrop.

Vous trouvez l'adresse onion pour le SecureDrop du journal sur un site web public ou via une connaissance.

Acte 3 : quand le client veut vistier un service onion

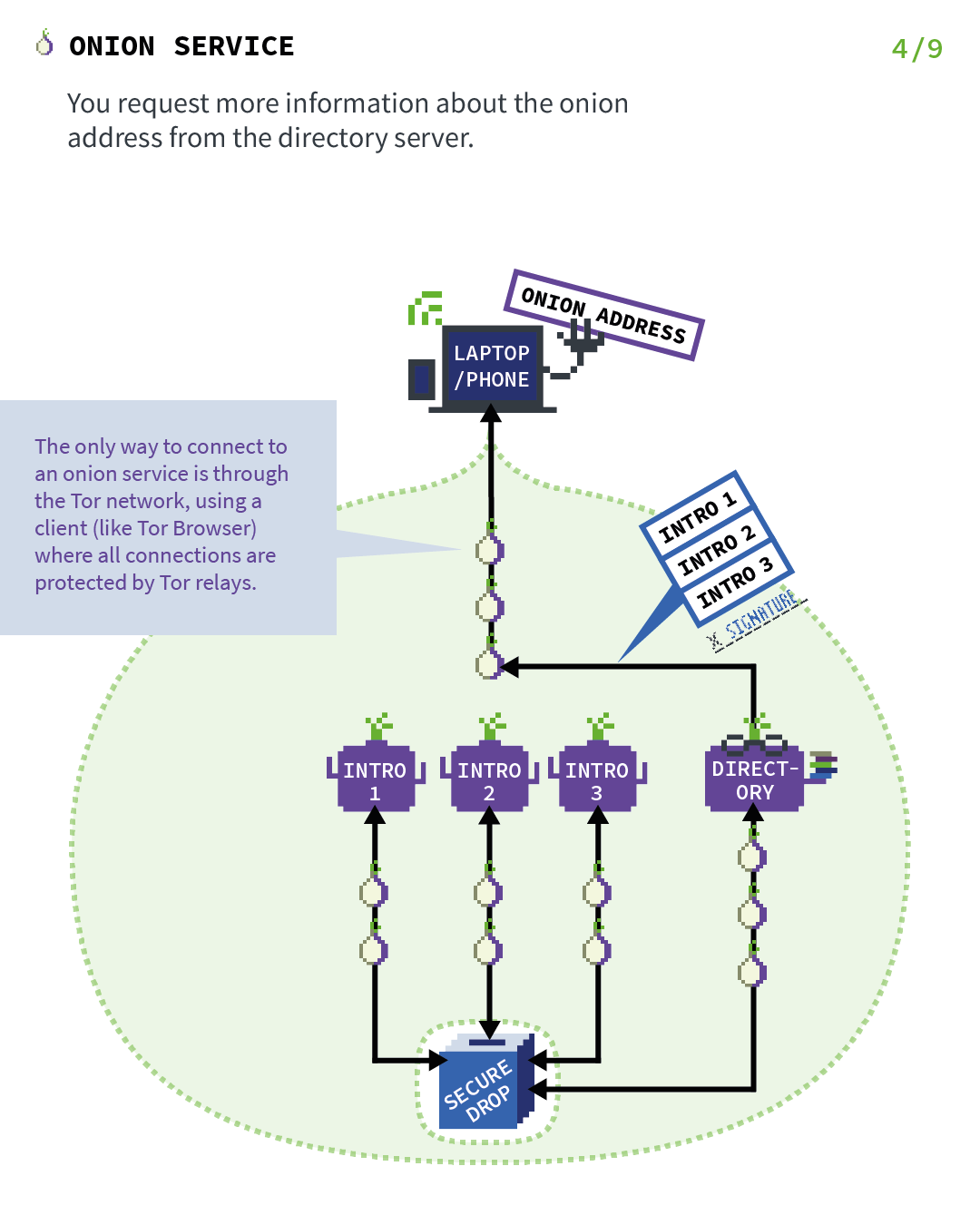

Toutes les étapes précédentes ont été mises en place pour que le service onion soit atteignable par des clients.

Maintenant passons rapidement au moment où un client veut visiter le service.

Dans ce cas, le client possède l’adresse onion du SecureDrop et veut lui y accéder, alors iel s’y connecte en utilisant le navigateur Tor.

L'étape suivante consiste pour le client à accéder à la table de hachage distribuée de l'étape 2 et à demander le descripteur signé du service Onion de SecureDrop.

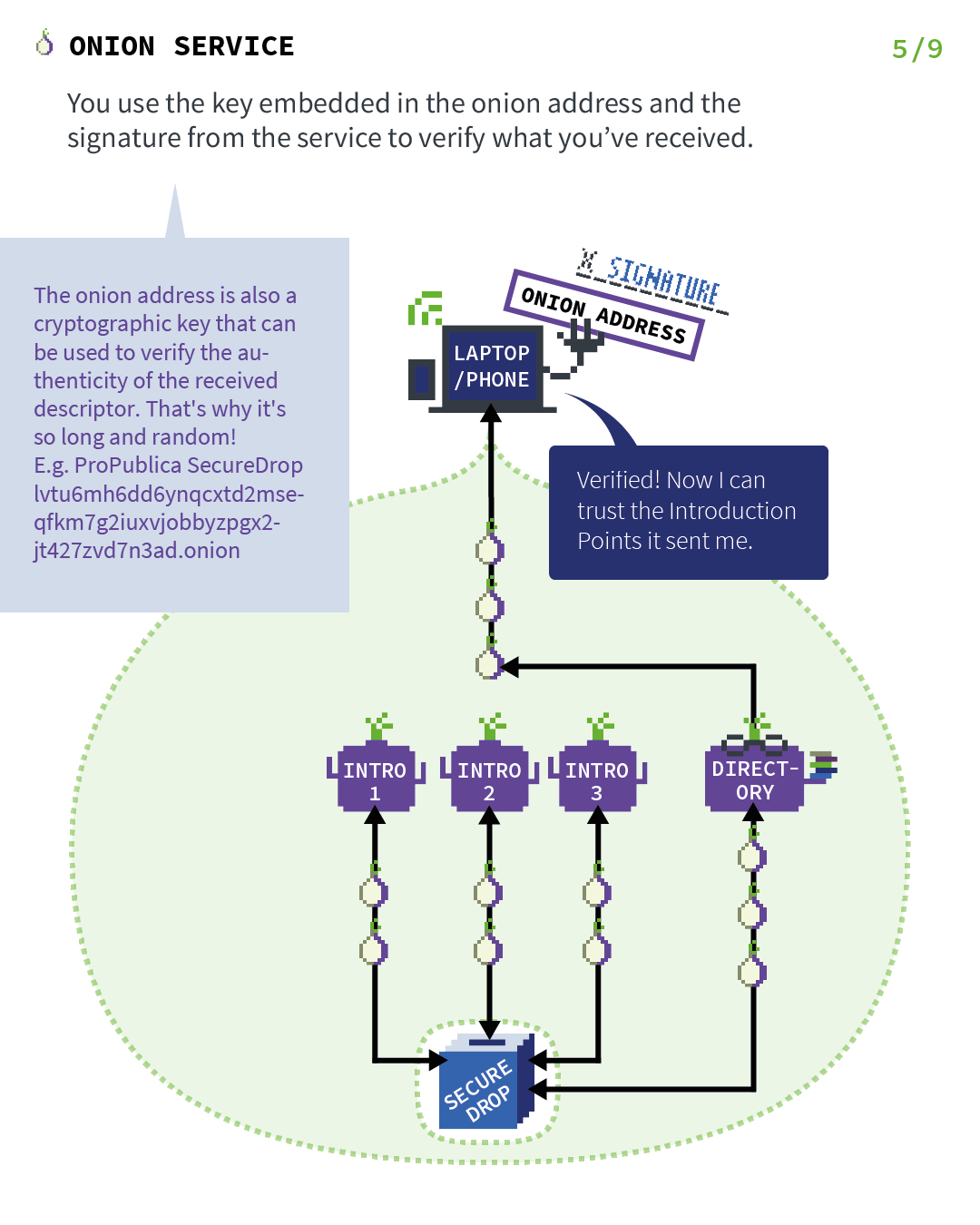

Acte 5 : quand le client vérifie la signature de l'adresse onion

Quand le client reçoit le descripteur signé, iel vérifie la signature du descripteur en utilisant la clé publique encodée dans l'adresse onion.

Cela procure une proporiété de sécurité d’authentification de bout en bout, puisque nous sommes maintenant certains que le descripteur peut uniquement avoir été produit par ce service onion et personne d’autre.

À l’intérieur du descripteur se trouvent les points de présentation qui permettent au client de se présenter au service onion de SecureDrop.

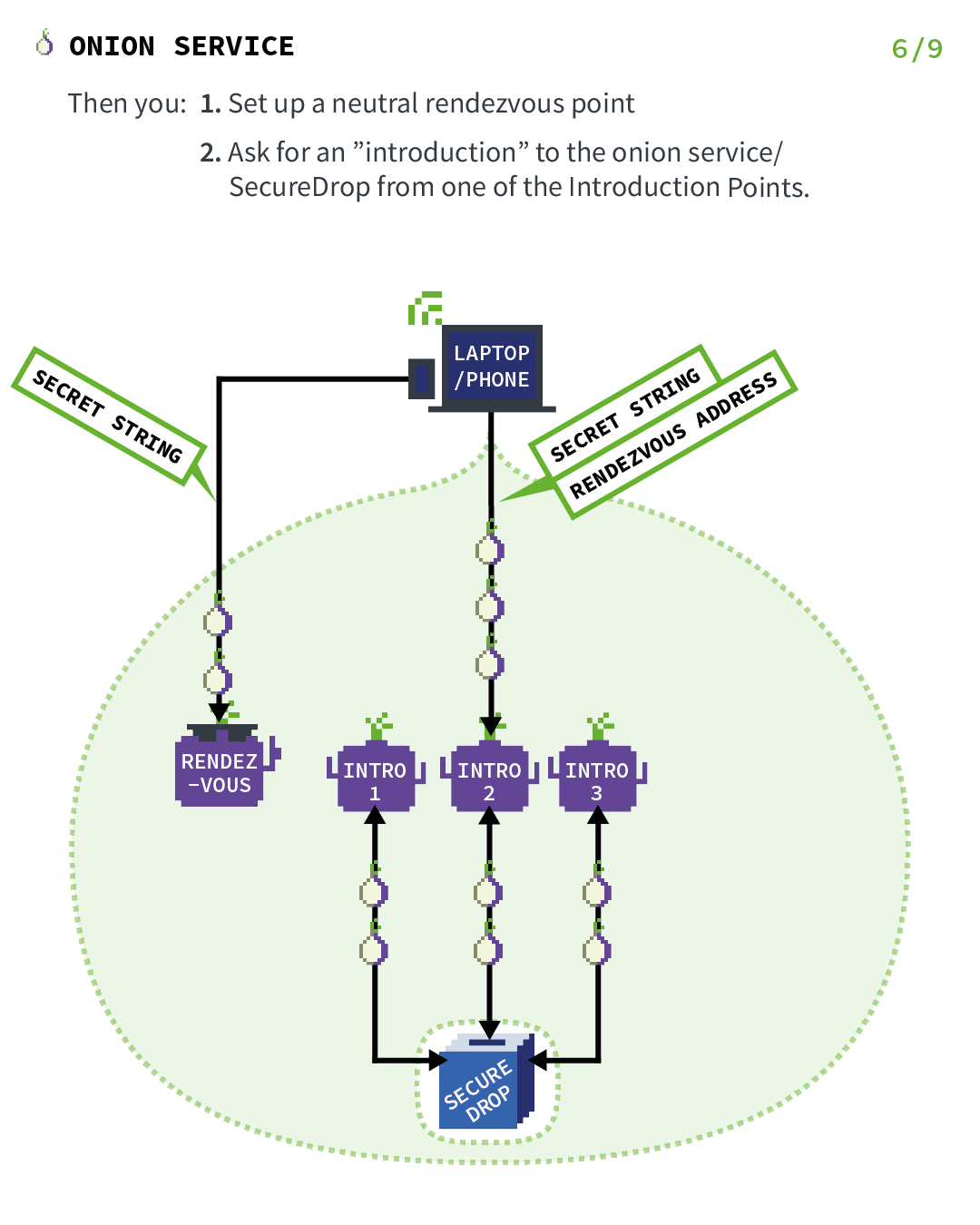

Acte 4 : quand le client établit un point rendez-vous

Avant que la présentation n'ait lieu, le client (vous le cas échéant) choisit un relais Tor et établit un circuit vers lui.

Le client demande au relais de devenir son point de rendez-vous et lui donne un "secret unique" qui sera utilisé dans le cadre de la procédure de rendez-vous.

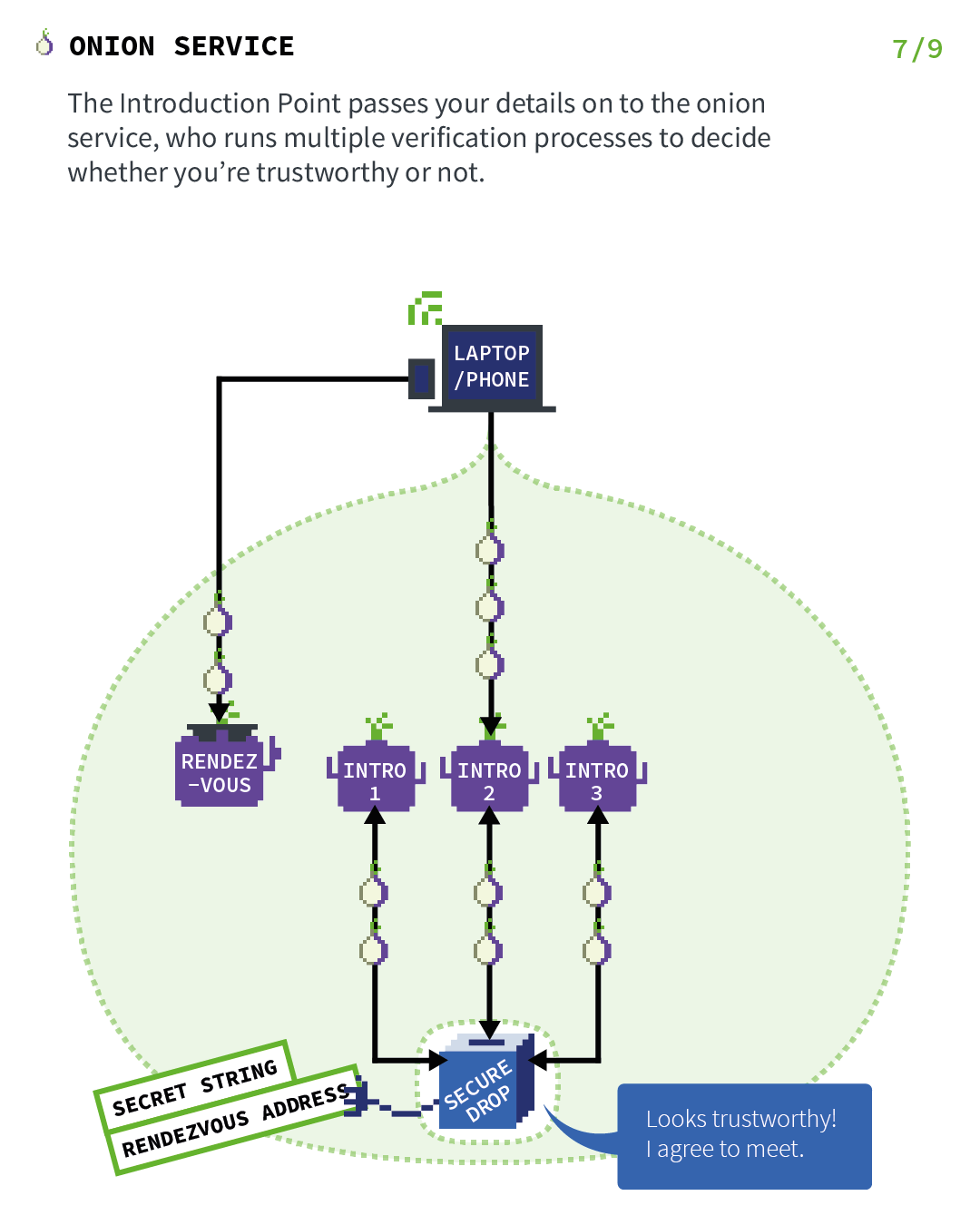

Acte 7 : le rendez-vous entre le service onion et le client

Le point de présentation transmet vos renseignements (le secret et l’adresse de rendez-vous) au service onion, qui lance de multiples processus de vérification pour décider si vous êtes digne de confiance ou pas.

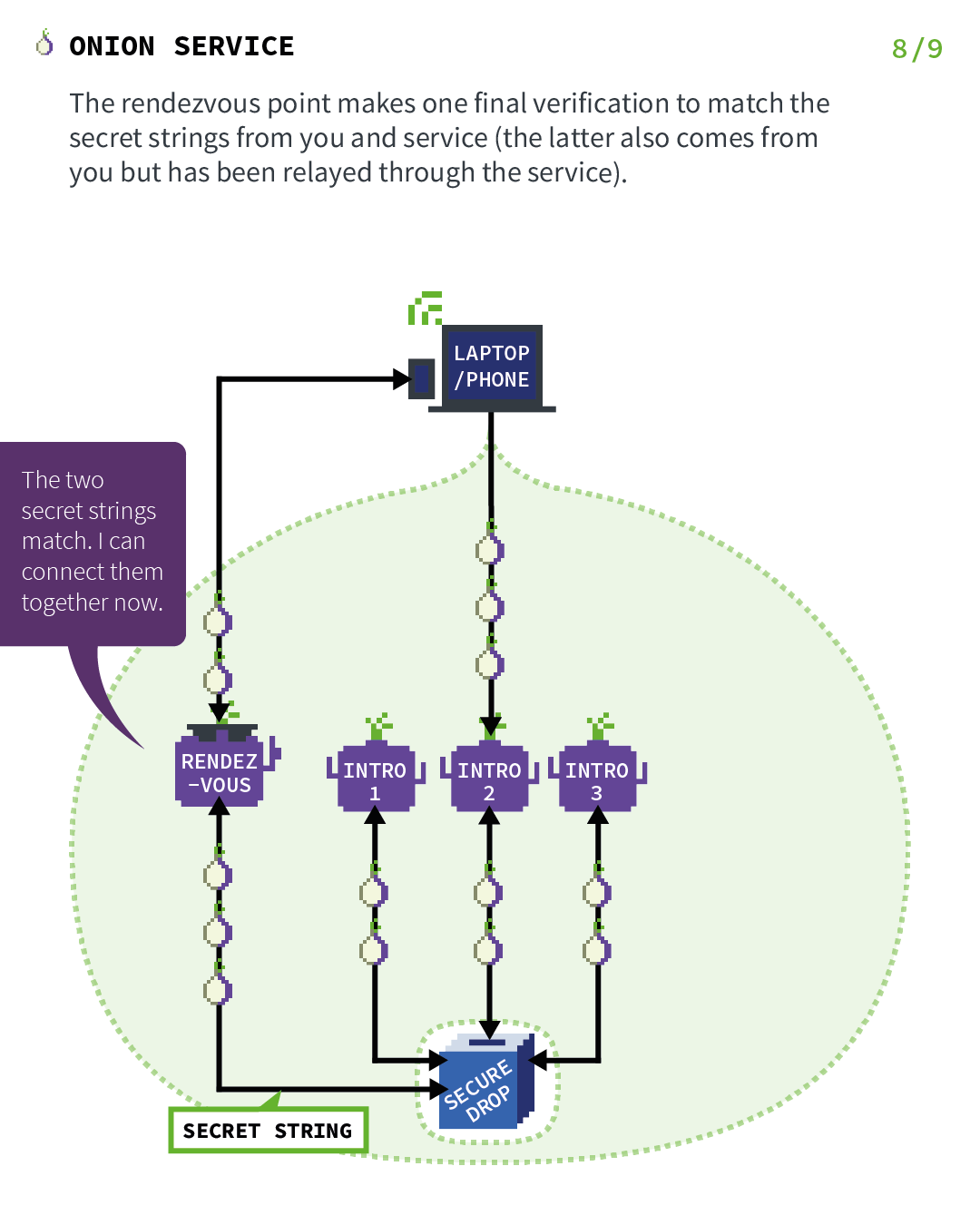

Acte 8 : quand le point de rendez-vous vérifie le secret du client

Le service onion se connecte au point de rendez-vous (via un circuit anonymisé) et lui envoie le "secret à usage unique".

Le point de rendez-vous effectue une dernière vérification de la correspondance entre votre secret et celui du service (ce dernier vient aussi de vous, mais a été relayé par le service).

Le point de rendezvous relaie (avec chiffrement de bout en bout) les messages du client vers le service et vice versa.

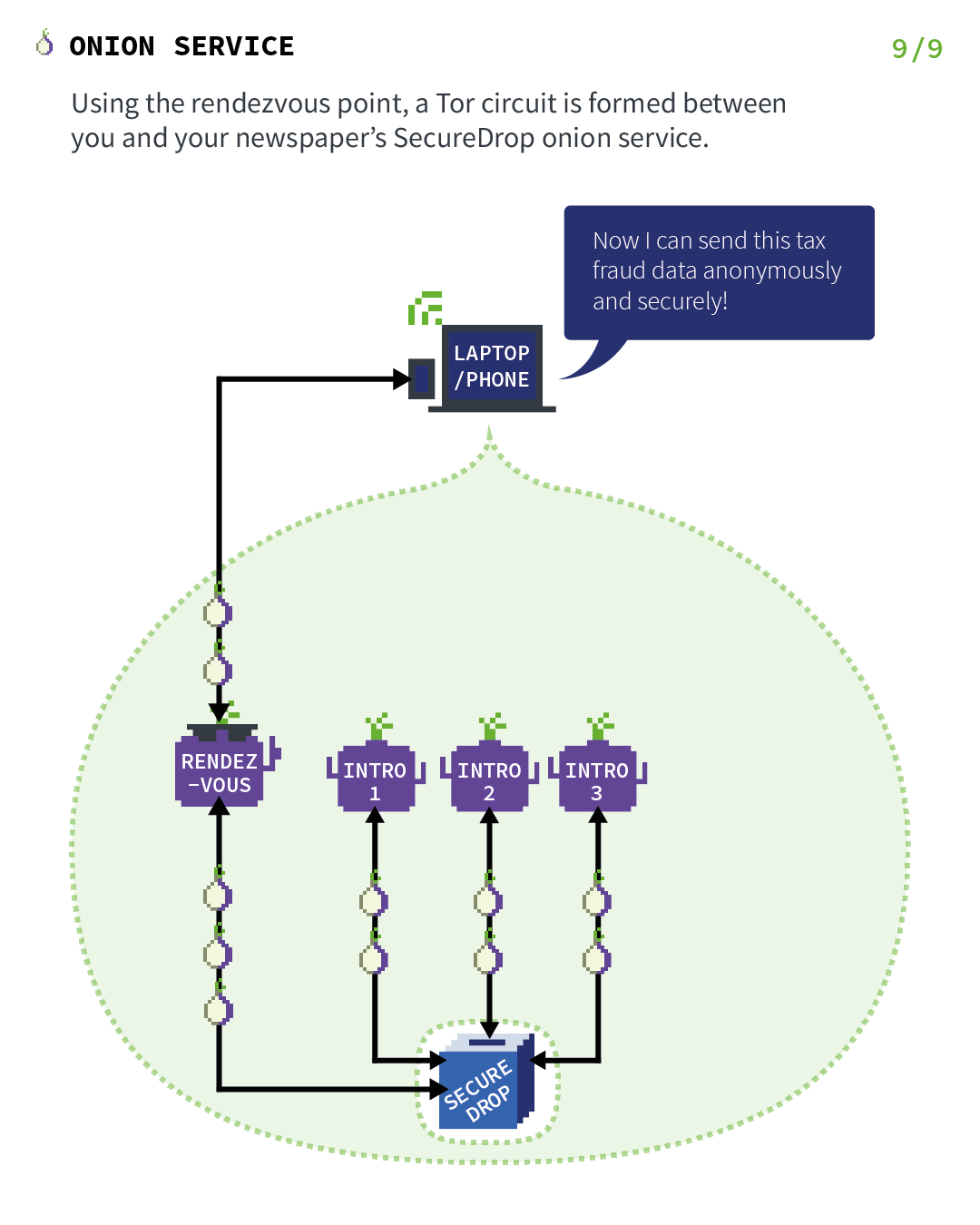

Acte 9 : le rendez-vous entre le service onion et le client

En général, la connexion entre le client et le service onion est constituée de 6 relais : 3 d’entre eux choisis par le client, le troisième étant le point de rendez-vous, et 3 autres choisis par le service onion.

Cela permet de cacher la localisation de cette connexion.

Finallement, en utilisant un point de rendez-vous, un circuit Tor est créé entre vous et le service onion du SecureDrop du journal.

Autres sources d’information

Ce n'était qu'un aperçu du protocole de services onion Tor.

Vous trouverez ici plus de ressources si vous voulez en savoir plus :